DASAR TEORI

Firewall adalah sistem atau sekelompok sistem yang menetapkan kebijakan kendali akses antara dua jaringan. Secara prinsip, firewall dapat dianggap sebagai sepasang mekanisme : yang pertama memblok lalu lintas, yang kedua mengijinkan lalu lintas jaringan. Firewall dapat digunakan untuk melindungi jaringan anda dari serangan jaringan oleh pihak luar, namun firewall tidak dapat melindungi dari serangan yang tidak melalui firewall dan serangan dari seseorang yang berada di dalam jaringan anda, serta firewall tidak dapat melindungi anda dari program-program aplikasi yang ditulis dengan buruk.

Secara umum, firewall biasanya menjalankan fungsi:

§ Analisa dan filter paket .

Data yang dikomunikasikan lewat protokol di internet, dibagi atas paket-paket. Firewall dapat menganalisa paket ini, kemudian memperlakukannya sesuai kondisi tertentu. Misal, jika ada paket a maka akan dilakukan b. Untuk filter paket, dapat dilakukan di Linux tanpa program tambahan.

§ Bloking isi dan protokol

Firewall dapat melakukan bloking terhadap isi paket, misalnya berisi applet Jave, ActiveX, VBScript, Cookie.

§ Autentikasi koneksi dan enkripsi

Firewall umumnya memiliki kemampuan untuk menjalankan enkripsi dalam autentikasi identitas user, integritas dari satu session, dan melapisi transfer data dari intipan pihak lain. Enkripsi yang dimaksud termasuk DES, Triple DES, SSL, IPSEC, SHA, MD5, BlowFish, IDEA dan sebagainya.

Secara konseptual, terdapat dua macam firewall yaitu :

§ Network level

Firewall network level mendasarkan keputusan mereka pada alamat sumber, alamat tujuan dan port yang terdapat dalam setiap paket IP. Network level firewall sangat cepat dan sangat transparan bagi pemakai. Application level firewall biasanya adalah host yang berjalan sebagai proxy server, yang tidak mengijinkan lalu lintas antar jaringan, dan melakukan logging dan auditing lalu lintas yang melaluinya

§ Application level.

Application level firewall menyediakan laporan audit yang lebih rinci dan cenderung lebih memaksakan model keamanan yang lebih konservatif daripada network level firewall. Firewall ini bisa dikatakan sebagai jembatan. Application-Proxy Firewall biasanya berupa program khusus, misal squid

Percobaan :

Setting mikrotik

§ Menampilkan interface list

Analisa :

Pada mikrotik terdapat 13 interface ethernet yang dapat difungsikan sebagai router. Praktikum kali ini Kita menggunakan 4 ethernet yang masing-masing mempunyai tugas tersendiri. Ethernet 1 merupakan jaringan publik yang tersambung pada swicth dari jaringan internet PENS. Ethernet 2 merupakan jaringan khusus yang dinamakan Zona Demiliterisasi (DMZ). Ethernet 3 merupakan jaringan private yang tersambung ke client pada jaringan Local Area Network. Sedangkan Ethernet 13 merupakan komputer yang mengadministrasi setting jaringan pada mikroTik.

§ Menampilkan address list

Analisa :

Pada Mikrotik, Kita dapat mensetting alamat IP langsung dari komputer console yang terdaftar pada Address List. Ethernet 1 mempunyai alamat 10.252.108.15 / 24 terdaftar sebagai jaringan public yang terhubung ke internet. Ethernet 2 mempunyai alamat 192.168.1.1 / 24 terdaftar sebagai Zona Demiliterisasi (DMZ) untuk tempat layanan web pada suatu jaringan. Sedangkan Ethernet 3 mempunyai alamat 192.168.2.1 / 24 terdaftar sebagai private client yang ada pada Local Area Network (LAN)

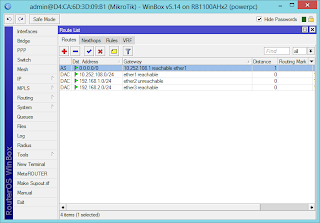

§ Menampilkan route list

Analisa :

Firewall mengimplementasikan packet filtering dan dengan demikian menyediakan fungsi keamanan yang digunakan untuk mengatur arus data, dari dan melalui router. Seiring dengan Network Address Translation itu berfungsi sebagai alat untuk mencegah akses tidak sah ke jaringan langsung terpasang dan router itu sendiri serta sebagai filter untuk lalu lintas keluar.

Seting NAT

Seting NAT

§ Firewall NAT

Analisa :

Firewall beroperasi melalui aturan firewall. Setiap aturan terdiri dari dua bagian - matcher yang sesuai arus lalu lintas terhadap kondisi yang diberikan dan tindakan yang mendefinisikan apa yang harus dilakukan dengan paket yang cocok. Aturan firewall penyaringan dikelompokkan bersama dalam chain.

§ NAT Seting

Analisa :

Pada gambar menunjukkan paket yang akan dicocokkan terhadap satu criteria umum dalam satu chain, dan kemudian melewati untuk pengolahan terhadap beberapa criteria umum lainnya untuk chain yang lain. Misalnya paket harus cocok dengan alamat IP: sepasang port. Tentu saja, itu bisa dicapai dengan menambahkan banyak aturan dengan alamat IP: pertandingan pelabuhan yang diperlukan untuk chain maju, tetapi cara yang lebih baik bisa menambahkan satu aturan yang cocok dengan lalu lintas dari alamat IP tertentu

§ NAT setting 2-config dstnat action

Analisa :

Destination Network Address Translation (DNAT) adalah teknik untuk transparan mengubah alamat IP tujuan dari sebuah paket enroute dan melakukan fungsi invers untuk setiap balasan.Setiap router yang terletak di antara dua end point dapat melakukan transformasi dari paket.

§ NAT-config action

Analisa :

Masquerading adalah bentuk khusus dari Source NAT dimana alamat sumber tidak diketahui pada saat aturan tersebut ditambahkan ke table di kernel. Jika Anda ingin mengizinkan host dengan alamat pribadi di belakang firewall Anda untuk mengakses internet dan alamat eksternal adalah variabel(DHCP) ini adalah apa yang Anda perlu menggunakan. Masquerading akan mengubah alamat IP sumber dan port dari paket menjadi alamat IP utama ditugaskan ke antar muka keluar. Jika antarmuka keluar Anda memiliki alamat yang statis, maka Anda tidak perlu menggunakan MASQ dan dapat menggunakan SNAT yang akanm enjadi sedikit lebih cepat karena tidak perlu mencari tahu apa IP eksternal adalah setiap kali.

§ NAT-config general

Analisa :

Source NAT mengubah alamat sumber dalam header IP dari sebuah paket. Hal ini juga dapat mengubah sumber port dalam TCP /UDP header. Yang khas penggunaannya adalah untuk mengubah private address / port ke public address / port untuk paket meninggalkan jaringan Local ke Internet.

Testing pada pc client

0 komentar:

Posting Komentar